Energetyka wiatrowa niemal o połowę tańsza od atomowej

12 września 2017, 12:46Gwarantowane ceny zakupu energii z morskich farm wiatrowych u wybrzeży Wielkiej Brytanii spadły znacząco poniżej cen dla elektrowni atomowej Hinkley Point, co rodzi poważne pytania o sens jej budowy.

Francja chce zrezygnować z węgla i samochodów spalinowych

7 lipca 2017, 09:44Nicolas Hulot, francuski minister ochrony środowiska, oświadczył, że jego kraj chce do roku 2022 zaprzestać wykorzystywania energii elektrycznej pochodzącej ze spalania węgla, a do roku 2040 zakaże sprzedaży samochodów napędzanych benzyną i olejem napędowym.

NASA planuje test technologii ochrony Ziemi przed asteroidami

5 lipca 2017, 09:42NASA stopniowo realizuje plan budowy pojazdu, którego zadaniem będzie ochrona Ziemi przed uderzeniem asteroidy. Double Asteroid Redirection Test jest projektowany i zostanie zbudowany przez naukowców z Laboratorium Fizyki Stosowanej Uniwersytetu Johnsa Hopkinsa. Niedawno NASA zatwierdziła rozpoczęcie wstępnej fazy projektowej takiego pojazdu.

Japończycy chcą wysłać ludzi na Księżyc

4 lipca 2017, 09:06Japońska Agencja Kosmiczna (JAXA) ma zamiar wysłać astronautów na Księżyc. Misja miałaby się odbyć około roku 2030. To pierwszy raz, gdy JAXA publicznie ogłasza, że chce wysłać ludzi gdzieś dalej niż na Międzynarodową Stację Kosmiczną.

Poszukiwania życia to już nie spekulacje, a nauka

5 maja 2017, 12:26Poszukiwania życia we wszechświecie przeszły z fazy spekulacji do fazy nauki opierającej się na faktach. Z taką opinią zgodzili się uczestnicy Breakthrough Discuss Conference, którzy omawiali sposoby poszukiwania życia poza Układem Słonecznym.

Wielka Brytania obyła się bez węgla

25 kwietnia 2017, 10:53Zwolennicy alternatywnych źródeł energii i miłośnicy ochrony środowiska powinni zapamiętać datę 21 kwietnia 2017 roku. Brytyjski dostawca energii elektrycznej, National Grid, poinformował, że tego dnia przez 24 godziny Wielka Brytania obywała się bez energii ze spalania węgla

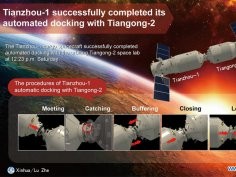

Chiński statek towarowy zacumował do kosmicznego laboratorium

24 kwietnia 2017, 11:49Chiny odnotowały kolejny sukces w podboju kosmosu. Przed dwoma dniami pierwszy chiński statek towarowy zacumował do laboratorium kosmicznego Tiangong-2. To ważny krok na drodze do zbudowania przez Chiny stacji kosmicznej ze stałą ludzką załogą. Państwo Środka zapowiada, że stacja taka ruszy w 2022 roku.

TSMC wybuduje fabrykę w USA?

21 marca 2017, 11:24TSMC, największy na świecie producent półprzewodników, bierze pod uwagę Stany Zjednoczone jako kraj, w którym powstanie jego nowa fabryka 3-nanometrowych układów scalonych, twierdzi chińskojęzyczny Economic Daily News

W Meksyku znaleziono ciało jednego z ostatnich morświnów kalifornijskich

17 marca 2017, 12:29Na północy Meksyku morze wyrzuciło na brzeg ciało młodego morświna kalifornijskiego (Phocoena sinus), najbardziej zagrożonego wyginięciem przedstawiciela rodziny morświnowatych.

Pierwsza w historii prognoza dot. powstania nowej

9 stycznia 2017, 10:58Za pięć lat, w 2022 roku, będziemy świadkami niezwykłego przedstawienia. Dojdzie do połączenia dwóch gwiazd i powstania nowej czerwonej. Charakterystycznymi cechami dla tego typu obiektów są jasność mieszcząca się pomiędzy supernową a nową oraz czerwony kolor wybuchu